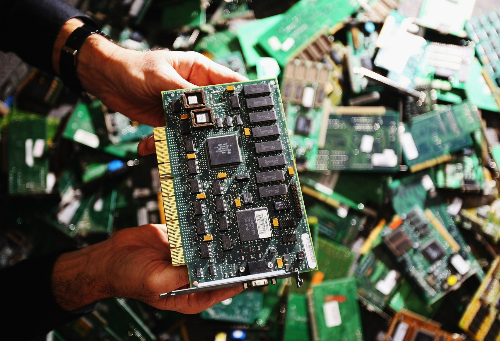

Một chiến dịch do thám vô cùng bí mật, kéo dài nhiều năm, nhằm cài chip do thám vào các máy chủ, qua các motherboard (main board, bo mạch chủ) được lắp ráp tại Trung Quốc, với mục đích của những con chip này là thu thập các bí mật thương mại, tài sản trí tuệ từ các công ty của Mỹ và gửi về Trung Quốc, khiến nhiều chuyên gia bất ngờ và kinh ngạc trước ư tưởng hack bằng phần cứng, sử dụng những con chip bé như hạt gạo của nhà sản xuất Trung Quốc.

Theo báo cáo mới đây của Bloomberg, các nhà sản xuất Trung Quốc bị cáo buộc đă "đầu độc" chuỗi cung ứng kỹ thuật của các công ty lớn ở Mỹ, bao gồm cả Apple và Amazon, bằng cách cấy một con chip nhỏ trên các thiết bị của họ. Con chip được lắp ráp bởi công ty có tên Elemental, đối tác cung ứng máy chủ cho công ty Mỹ Supermicro trước khi được vận chuyển tới trung tâm dữ liệu của hàng chục tập đoàn công nghệ. Thiết bị này cho phép kẻ tấn công bí mật sửa đổi các máy chủ, bỏ qua phần mềm kiểm tra an ninh và lấy được thông tin từ mạng nội bộ của các công ty kể trên.

Các công ty bị ảnh hưởng đang lên tiếng mạnh mẽ, tuyên bố họ chưa bao giờ phát hiện ra bất kỳ phần cứng độc hại nào. Báo cáo của Bloomberg cũng chưa giải đáp hết các câu hỏi về mức độ phân tán của những con chip và cách truy cập backdoor được sử dụng. Nhưng ư tưởng độc đáo về việc cấy ghép một chip bí mật đă khiến giới bảo mật xôn xao, bởi trước nay nói về tấn công mạng người ta thường nghĩ tới các cuộc tấn công bằng phần mềm.

Cách thức tấn công bằng chip siêu nhỏ đă phá vỡ quan niệm về bảo mật thông thường.

Nicholas Weaver, giáo sư tại Viện Khoa học máy tính quốc tế Berkeley phải bật ra một câu chửi thề khi mô tả lại cuộc tấn công này. "Đây là một 'chế độ hack thần thánh' khi khai thác tận bên trong hệ thống con của hệ thống quản lư", Weaver nói.

Trong nhiều năm qua, nhiều chuyên gia an ninh đă cảnh báo về nguy cơ trong chuỗi cung ứng phần cứng, đặc biệt khi Trung Quốc đang có sự độc quyền về linh kiện và cả sản xuất. Tuy nhiên, chưa từng có một cuộc tấn công đáng chú ư và trên diện rộng nào như sự việc được phát hiện mới đây.

Chia sẻ với The Verge, một nguồn tin cho biết không có cách nào có thể thực sự ngăn chặn được một cuộc tấn công phần cứng như thế này, trừ khi ngành công nghiệp công nghệ cao thay đổi cách thức sản xuất cũng như cung ứng sản phẩm ra thị trường.

Katie Moussouris, người sáng lập và giám đốc điều hành của Luta Security, cũng cho biết kẻ tấn công có thể sử dụng loại cấy ghép phần cứng độc hại này để vượt qua tất cả các biện pháp bảo vệ bằng phần mềm. Điều này giống như kịch bản về ngày tận thế dành cho các phương pháp pḥng vệ hiện tại. "Nếu đặt một thứ ǵ đó vào phần cứng, nó không chỉ khó phát hiện mà c̣n là thứ có thể bỏ qua ngay cả những biện pháp bảo mật phần mềm tinh vi nhất", Moussouris nói.

Jake Williams, người sáng lập công ty an ninh mạng Rendition Infosec, nói rằng cần có một cách tiếp cận hoàn toàn mới về vấn đề bảo mật. Trong đó bao gồm việc thay thế cách kiểm tra mă hóa bằng những biện pháp can thiệp vật lư ở cấp độ phần cứng. "Có một vấn đề cơ bản lớn hơn", Williams nói. "Đó là những thứ này rất khó phát hiện và chúng ta không có công cụ để làm điều đó".

Theo một cách nào đó, phương pháp tấn công mới này đă mượn kỹ thuật từ việc bẻ khóa các thiết bị chạy iOS (jailbreak), phá vỡ chuỗi tin cậy giữa phần cứng và phần mềm thay v́ chỉ tấn công phần mềm. George Hotz, hacker đầu tiên bẻ khóa được iPhone, cho biết không tin tưởng vào câu chuyện mà Bloomberg đưa ra. Nhưng ông cho rằng nếu một cuộc tấn công chuỗi cung ứng như kịch bản nói trên thành công, th́ gần như không thể phát hiện và giảm thiểu bằng các công cụ bảo mật thông thường. "Nếu bạn không thể tin tưởng phần cứng của ḿnh, bạn không thể tin tưởng bất cứ điều ǵ mà phần cứng có thể phát hiện ra", Hotz nói. "Về cơ bản, không có cách nào để kiểm tra điều này bằng phần mềm".

So sánh kích cỡ của con chip gián điệp.

Với các công ty như Apple và Amazon, rất khó có thể thích ứng với những rủi ro mới như thế này. Bởi ở cấp độ phần cứng, họ có thể có những dị thường nhỏ, nhưng chúng không đủ để gây ra báo động. C̣n các nhà nghiên cứu, dù rất giỏi trong việc t́m kiếm lỗi cũng gần như không giúp được ǵ nhiều. Ngay cả khi có trong tay phần cứng từ Supermicro, vẫn cần rất nhiều tiền và nguồn lực để tiến hành các thử nghiệm. Trong quá tŕnh thử nghiệm, nếu xảy ra sự cố hoặc phần cứng bị lỗi, quá tŕnh kiểm tra kết thúc ngay lập tức. Điều này khiến cho việc t́m lỗi phần cừng thường rất khó thực hiện.

C̣n theo Moussouris, nữ CEO này cho rằng rủi ro chuỗi cung ứng là một thực tế buộc phải thừa nhận. Bởi chính các công ty đă tiến hành thỏa hiệp để đổi lấy linh kiện giá rẻ.